Windows の利用上でよくある質問が

- サインイン(ログオン)画面で表示される名前を変えたい

- ユーザー名を変えたい

- ユーザー プロファイル フォルダー名(C:\Users\ の配下のフォルダー名)を変えたい

というものです。これらの質問はいずれも Windows では利用する「ユーザー名」に関わるものですが、Windows の「ユーザー名」が正しく理解されていない場合も少なくないので、解説しておきたいと思います。

ユーザー名と「表示名」

先ほどの質問のうち、「サインイン(ログオン)画面で表示される名前を変えたい」という場合の「表示される名前」は「表示名」(フルネーム)で、実際の「ユーザー名」ではありません。表示名はサインイン(ログオン)画面やアカウントの管理画面、スタート画面(スタートメニュー)などに表示されますが、表示にだけ使われる「看板」のようなもので、Windows の内部的な管理情報としては利用されませんし、必須でもありません(ユーザーを新規作成した時は「表示名」は付けられていません)。

これに対して「ユーザー名」は実際に Windows の内部的な管理情報として利用される名前です。先ほどの質問のうちの「ユーザー プロファイル フォルダー名」もこのユーザー名を元に(通常はユーザー名そのまま)作成されます。またファイルとフォルダーの共有を行うなどのリモート アクセスの際に必要となる資格情報で使われるのもこの「ユーザー名」です。

したがって Windows を利用するには「ユーザー名」は必須で、ユーザー名なしに Windows にサインインして利用することはできません。また「表示名」が設定されていない場合は、ユーザー名がそのまま表示名として利用されます。

Windows 10 の場合、これらの名前は以下のように決められます。

ローカルアカウントの場合

アカウントの作成時に付けた名前がユーザー名になります。下のスクリーンショットの場合、「山田太郎」がユーザー名になります。この画面でのアカウントの作成時には「表示名」を設定できないので、「山田太郎」が表示名としても使われます。

表示名を設定・変更するには、コントロールパネルを利用します。下の画面で「アカウント名の変更」をクリックすると設定・変更ができます。

Microsoft アカウントの場合

Microsoft アカウントの場合は、Microsoft アカウントのユーザ名(@ の左側の部分、myuser@hotmail.com なら myuser )が内部的なユーザー名として利用されますが、通常は Microsoft アカウント全体(@ の左側のドメイン名まで含めて)を「ユーザー名」と考えても良いでしょう。

表示名は Microsoft アカウントに設定している表示名(名前)がそのまま使われます。これは https://account.microsoft.com/profile/ で編集・変更することが可能です。

Active Directory ドメイン ユーザーや Azure AD ユーザーの場合

コンピューターが Active Directory ドメインに参加していて、ドメインユーザーでサインインしている場合のユーザー名と表示名はドメインの管理者が登録した情報になります。ユーザーが直接変更することはできませんので、表示名を変えたい場合はドメインの管理者に依頼する必要があります。

AzureAD に参加したコンピューターで AzureAD ユーザーでサインインした場合も AzureAD に登録されている内容になりますが、表示名はユーザーが変更可能です(Office365 ユーザーなら https://portal.office.com/account/#personalinfo から編集できます)。

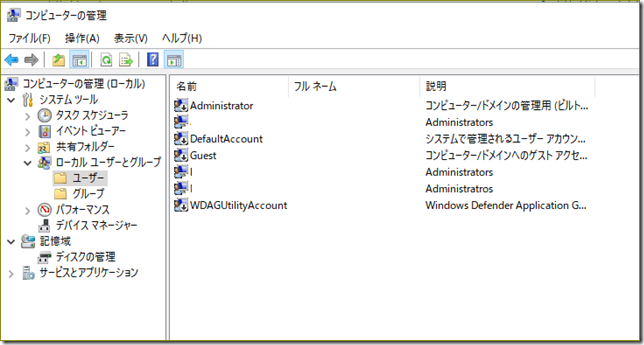

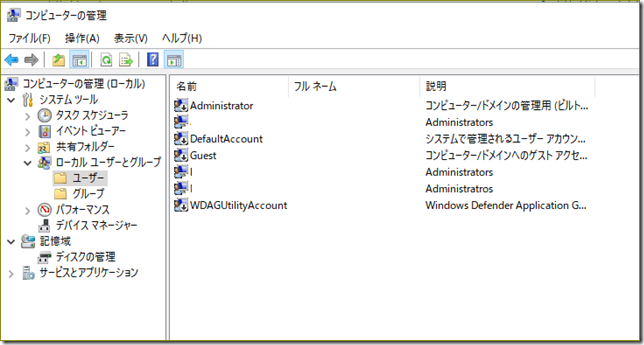

ローカル ユーザーとグループ

Windows のエディションが Pro (Professional) 以上なら、[コンピューターの管理] の中に [ローカル ユーザーとグループ] があります。

これを使うとローカル アカウントのユーザー名や表示名をより簡単に確認・変更できます。ここでは「表示名」は「フルネーム」として扱われていますが、変更したいユーザーをダブルクリック(または右クリックして [プロパティ])すれば、フルネームの編集ができます。またユーザー名自体もここで変更可能です。ユーザー名を変更するには、変更したいユーザーを右クリックし、[名前の変更] を選択します。

エディションが Home の場合「ローカル ユーザーとグループ」が利用でいません。そのため Home エディションでユーザー名を変更するにはコマンドプロンプトを利用する必要があります。以下のコマンドで「山田太郎」というユーザー名を「Tyamada」に変更できます(もちろん Pro 以上のエディションでも利用できます)。

wmic useraccount where name=’山田太郎’ call rename name=’Tyamada’

[ローカル ユーザーとグループ] には Microsoft アカウントのユーザーも表示されおり、変更などの操作も可能になっていますが、Microsoftアカウントのユーザーの名前変更はここで行わない方が良いと思います(試したことがありませんが、問題が起きる可能性も考えられます)。

ユーザー名と SID

先に「ユーザー名は Windows の内部的な管理情報として利用されている」と書きましたが、実際に最終的な管理情報として使われているのはユーザー名ではなく SID と呼ばれる一意の(重複することがない)管理番号です。

SID は次のような形式で表されます。

S-1-5-21-4260733700-639579216-3482586806-1001

この SID とユーザー名が紐づけられて管理されています。したがって表示名(フルネーム)まで含めると

SID ⇒ ユーザ名 ⇒ 表示名(フルネーム)

という構造になっています。このように SID はユーザーを識別する根本であるため、表示名やユーザー名は変更可能ですが、一度ユーザーに割り振られた SID は変更できません。ユーザーのサインイン パスワードやファイル/フォルダーに対するアクセス権、記憶させた資格情報は SID と紐づけられて管理されているため、ユーザー名を変更してもこれらの情報は新しいユーザー名でそのまま利用することができます。

SID についての詳細は以下も参照してください

Well-known security identifiers in Windows operating systems

プロファイル フォルダー名

最初に書いた質問のうち「ユーザー プロファイル フォルダー名(C:\Users\ の配下のフォルダー名)を変えたい」というものはよく見かけるのですが、結論から言えばこれは「できない(正式な手段が提供されていない)」になります。先に書いたようにこのプロファイル フォルダー名はユーザーが最初にサインインする際に、そのユーザー名を使って命名され作成されるのですが、その情報はレジストリに SID と関連付けられて記録されます。そのため表示名やユーザー名を変更しても、プロファイル フォルダーの名前は変更されませんし、また(別のユーザーでサインインして操作するなど)無理やり名前を変更すると、利用できなくなって一時プロファイルが使われるようになってしまいます。

レジストリに記録されている情報をすべて書き換えることで変更ができる/できたという情報もありますが、公式に提供されている手段ではありませんので、どのような副作用が起きるかわかりません。これはやらない方が良いことだと思います。

まとめ

Windows でユーザーを識別する情報と、変更可能かどうかをまとめています。

- SID:変更不可

- ユーザー名:変更可能([ローカル ユーザーとグループ] またはコマンド)

- 表示名(フルネーム):変更可能(コントロール パネルやオンライン アカウントのプロファイルから)